默認的KDE提取實用程序中存在一個名為ARK的漏洞,攻擊者可以通過誘使他們下載壓縮文件并將其解壓縮,從而使攻擊者覆蓋受害計算機上的文件或執行代碼。

KDE是Linux發行版(例如OpenSUSE,Kali,KUbuntu等)中提供的桌面環境,可為操作系統提供圖形用戶界面。

安全研究人員Dominik Penner發現,在默認的ARK存檔實用程序中發現了一個路徑遍歷漏洞,該漏洞使惡意參與者可以通過惡意存檔來執行遠程代碼執行。

用戶打開存檔后,攻擊者可以創建自動啟動程序,這些啟動程序將自動啟動程序,這些程序可以利用勒索軟件對用戶的文件進行加密,安裝礦工或后門程序,從而使遠程攻擊者可以使用外殼訪問受害者的帳戶。

Penner于2020年7月20日向KDE安全團隊報告了此漏洞,該漏洞已在近日發布的Ark 20.08.0中快速修復。

由于ARK是KDE桌面環境中的默認提取器,并且已在幾乎所有Linux發行版中使用,因此建議所有用戶盡快安裝最新更新。

路徑遍歷錯誤導致代碼執行

當用戶登錄操作系統時,KDE桌面環境允許用戶自動啟動應用程序。

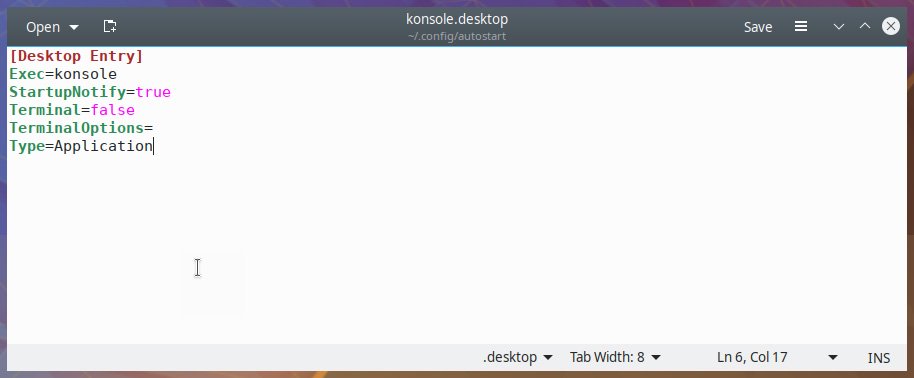

通過在~/.config/autostart文件夾中創建特殊的.desktop文件來配置這些自動啟動,該文件指定了登錄時應執行的程序。

例如,當用戶登錄到桌面時,下面顯示的桌面文件將自動啟動“ konsole”應用程序。

(圖片源于:bleepingcomputer,侵刪)

Penner發現ARK存檔實用程序在解壓縮存檔時無法刪除路徑遍歷字符。此漏洞使他可以創建檔案,該檔案可以在用戶有權訪問的任何位置提取文件。

Penner使用此漏洞創建了一個概念證明漏洞利用程序,只需在當前文件夾中提取特制存檔,即可自動創建KDE自動啟動配置文件。

創建自動啟動后,下次重新啟動計算機并且用戶登錄其帳戶時,將執行指定的程序,從而導致遠程執行代碼。

測試缺陷

Penner分享了PoC,在我們的測試中,此漏洞非常容易利用。

運行漏洞利用程序后,我們剩下一個特制的存檔,該存檔中的payload.desktop自動啟動文件位于其存檔路徑包括路徑遍歷字符的存檔中。

例如:“../../../.config/autostart/hackersforchange.desktop”。

當用戶提取存檔時,ARK將利用上述路徑遍歷在?/ .config / autostart / hackersforchange.desktop中創建一個文件,該文件在用戶下次登錄Linux KDE桌面時啟動xcalc。

由于利用此漏洞的簡便性,建議所有KDE用戶都升級到Ark 20.08.0或更高版本。

來源:bleepingcomputer

及時掌握網絡安全態勢 盡在傻蛋網絡安全監測系統

本文來源:bleepingcomputer

如涉及侵權,請及時與我們聯系,我們會在第一時間刪除或處理侵權內容。

電話:400-869-9193 負責人:張明

工商執照

工商執照