近日據外媒報道,與朝鮮政府有聯系的拉撒路APT黑客集團已使用一種稱為MATA的新型多平臺惡意軟件框架來針對全球實體組織,分發VHD勒索軟件并竊取了客戶數據庫。

據悉,MATA惡意軟件框架可能針對Windows、Linux和macOS操作系統,其MATA名稱來自黑客用來標識其基礎結構的名稱MataNet,它實現了黑客各種入侵功能的廣泛應用,使攻擊者可以完全控制受感染的系統。

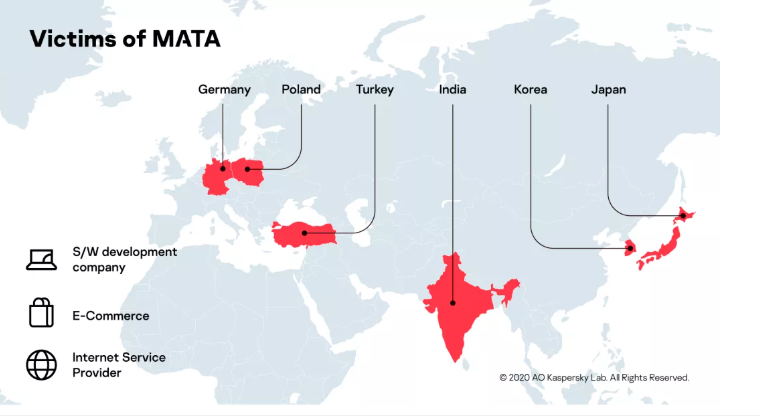

對此,卡巴斯基的專家首先分析了MATA框架,根據研究人員的說法,MATA行動至少從2018年4月開始就很活躍。MATA黑客的目標是針對軟件開發、電子商務和互聯網服務等各行各業的實體,這些公司主要分布在世界各地,包括波蘭、德國、土耳其、韓國、日本和印度。

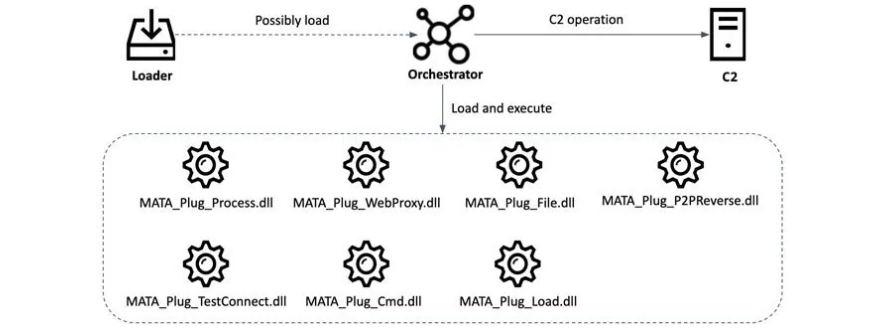

根據研究,目前MATA惡意軟件框架擁有幾個組件,如加載器、編配器和插件,這個全面的框架能夠針對Windows、 Linux和macOS操作系統。卡巴斯基發表的報告指出:“我們發現的第一批與MATA有關的人工制品是在2018年4月左右使用的。在那之后,這個高級惡意軟件框架背后的行動者使用它積極滲透到世界各地的公司實體。我們通過遙測技術確認了幾個受害者,并找出了這個惡意軟件框架的目的。”

MATA三個版本(Windows、Linux和MacOS)的主要信息如下:

對MATA框架的分析同時揭示了與Lazarus APT組的幾個鏈接,例如MATA編排器中使用的兩個唯一文件名c_2910.cls和k_3872.cls,這些文件名以前僅在多個Manuscrypt變體中才能看到。此外,MATA使用全局配置數據,包括隨機生成的會話ID,基于日期的版本信息,休眠間隔以及多個C2和C2服務器地址。

在過去的幾個月中,安全研究人員還從Netlab 360,Malwarebytes和Jamf中收集了MATA框架的證據。在12月,來自Netlab 360的研究人員發現了一個名為Dacls的新遠程訪問木馬(RAT),Lazarus APT小組將其用于Windows和Linux設備。五月,Malwarebytes研究人員觀察到Mac版本的Dacls通過針對macOS的木馬化兩因素身份驗證應用程序發行,該應用程序名為MinaOTP。Windows版本的MATA由用于加載加密的下一階段有效負載的加載器和Orchestrator模塊(“ lsass.exe”)組成。

最后,在研究報告中,卡巴斯基實驗室將MATA惡意軟件平臺歸因于著名的APT組織Lazarus,他們評估了MATA框架與LazarusAPT組織之間的聯系。MATA協調器使用兩個唯一的文件名c_2910.cls和k_3872.cls,這些文件名以前僅在幾種Manuscrypt變體中才能看到,包括在US-CERT出版物中提到的樣本(0137f688436c468d43b3e50878ec1a1f)。研究人員指出,由Lazarus發行的惡意軟件家族Manuscrypt的變體與MATA共享了類似的配置結構。這意味著MATA與Lazarus很可能存在直接關聯,卡巴斯基實驗室表示,隨著MATA惡意軟件平臺的發展,它將繼續對其進行監控。

圖文來源:E安全

原文鏈接:https://www.easyaq.com

及時掌握網絡安全態勢 盡在傻蛋網絡安全監測系統

本文來源:E安全

如涉及侵權,請及時與我們聯系,我們會在第一時間刪除或處理侵權內容。

電話:400-869-9193 負責人:張明

工商執照

工商執照