近日據外媒報道,新型BIAS攻擊可通過Apple、Broadcom、賽普拉斯、英特爾、三星等各大公司的藍牙設備和固件進行網絡攻擊。

近日,專家披露了藍牙無線協議中的一個新漏洞,該漏洞被廣泛用于互聯網現代設備,例如智能手機,平板電腦,筆記本電腦和智能IoT等。據悉,漏洞代號為BIAS,它影響到經典版藍牙協議,也被稱為基本速率或增強型數據速率協議。

根據研究,BIAS安全缺陷在于設備連接長期密鑰的過程中。對于長期密鑰,更詳細的解釋是,當兩個藍牙設備首次配對成功時,它將生成一串密鑰,而不必在每次藍牙設備連接時都需要經歷冗長的配對過程。

但是,研究人員表示,他們在綁定身份驗證的過程中發現了BIAS漏洞。該漏洞可能使攻擊者欺騙先前配對或綁定的設備身份,并在成功進行身份驗證后連接到另一個設備,這個操作無需知道之前建立的長期配對密鑰。一旦BIAS攻擊成功,攻擊者便可以訪問或控制另一個藍牙設備。

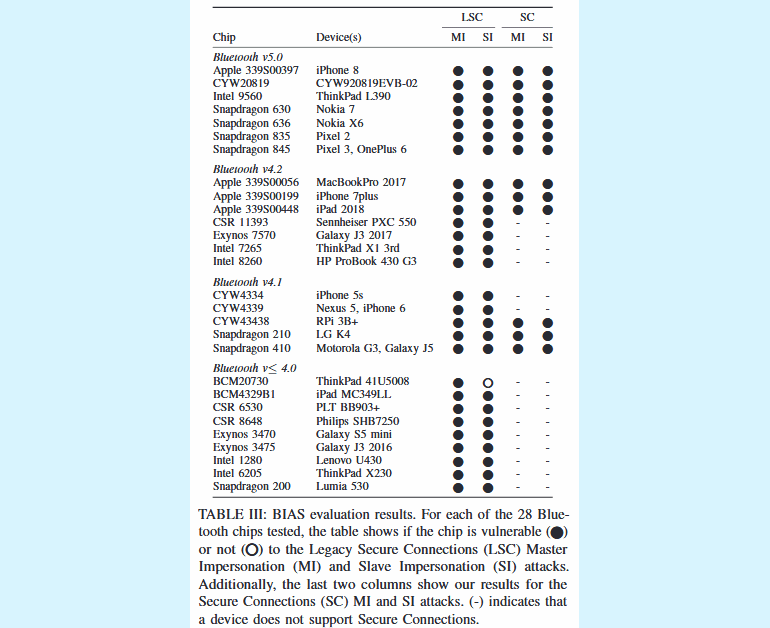

研究小組表示,他們對多種設備進行了測試,包括智能手機(iPhone、三星、谷歌、諾基亞、LG、摩托羅拉),平板電腦(iPad),筆記本電腦(MacBook、HP Lenovo),耳機(飛利浦、Sennheiser) ,以及片上系統板(Raspberry Pi、賽普拉斯)等都會受到該漏洞影響,而且還有很多未來得及監測的設備沒有揭露。

他們還表示,對于該漏洞如果攻擊者將BIAS和KNOB結合在一起,即使以安全身份驗證模式運行藍牙設備,黑客也可以破壞身份驗證。因此,藍牙設備必須同時接收針對BIAS(CVE-2020-10135)和KNOB(CVE-2019-9506)攻擊的補丁程序設備系統才能完全安全。

目前,藍牙SIG 在新聞稿中表示,他們已經更新了藍牙核心規范,以防止BIAS攻擊者將藍牙經典協議從“安全”身份驗證方法降級為“傳統”身份驗證模式,從而成功進行BIAS攻擊。預計藍牙設備供應商將在未來幾個月內推出固件更新以解決該問題,但是這些藍牙設備更新的狀態和可用性目前尚不清楚,即使對于研究團隊而言也是很難判斷更新的效果。

來源:E安全

及時掌握網絡安全態勢 盡在傻蛋網絡安全監測系統

本文來源:

如涉及侵權,請及時與我們聯系,我們會在第一時間刪除或處理侵權內容。

電話:400-869-9193 負責人:張明

工商執照

工商執照