CNA Financial是美國最大的保險公司之一,他們在3月底向黑客支付了4000萬美元(2.5億人民幣)的付款,以恢復受到勒索軟件感染的計算機系統的訪問權。

根據網絡安全專家的說法,威脅參與者于2021年3月21日在CNA的IT網絡上部署了勒索軟件程序,并加密了15000臺設備。該金額超過了整個2020年網絡攻擊的最高贖金需求,此外還遠高于2019年的最高贖金1500萬美元。

CNA Financial公司僅提到3月21日,檢測到復雜的網絡安全攻擊,對其計算機系統造成了嚴重破壞。了解事件的消息人士稱,員工的工作系統受到了鎖定,涉及盜竊機密信息。攻擊者要求為此支付贖金,他們使用Phoenix CryptoLocker勒索軟件對受感染計算機和公司內部網絡上的所有數據進行加密。

根據該公司的內部消息來源,CNA試圖自行恢復數據,但在一周的失敗嘗試后,他們同意與攻擊者進行談判。攻擊發生兩周后,CNA Financial向黑客支付了贖金。

過去幾天發布的更新提到該公司已經與數字取證專家進行合作,并且還確保自首次攻擊以來未檢測到異常活動。

技術細節:Phoenix CryptoLocker與“ Evil Corp”的聯系

除了CNA的內部網絡之外,Phoenix CryptoLocker還對在攻擊過程中連接到公司VPN的遠程員工的計算機進行了加密。

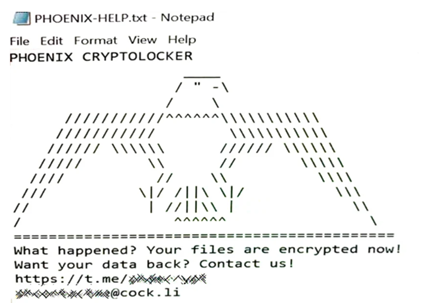

在整個加密過程中,勒索軟件為所有加密文件添加了“ .phoenix”擴展名,并創建了一個名為“ PHOENIX-HELP.txt”的勒索票據。

此外,安全專家暗示道,流行的網絡犯罪組織“ Evil Corp”是該Phoenix CryptoLocker勒索軟件的幕后黑手。該勒索軟件是WastedLocker勒索軟件的升級版本。

美國政府于2019年對Evil Corp實施了制裁,為避免罰款和提起訴訟,大多數勒索軟件停止為受害人提供給WastedLocker運營商的贖金服務。

但是,該公司聲稱他們已經遵守法律,咨詢并放棄了所有必要的數據給聯邦調查局和美國財政部外國資產控制辦公室。簡而言之,CNA Financial遵循了當前的所有準則,以停止違反制裁措施,同時向威脅行為者支付贖金。

但是,根據內部調查,進行此活動的黑客并未受到制裁,因此CNA決定支付贖金。到目前為止,該公司仍繼續對該事件進行少量更新,盡管它們在最新消息中確保注冊,訂閱或索賠系統不受到損害,因此機密的客戶信息是安全的。

恢復更新

后續CNA在官方網站上證實,他們現在已完全恢復了所有內部網絡并正常運行。但是,對于進一步的安全措施,并聲稱他們正在執行以下所有要點:

在新還原的系統上,他們正在部署高級端點檢測和監視工具。

為了使他們的網絡完全安全,他們正在徹底掃描他們的系統。

在檢測到任何危害指標時,立即采取補救措施。

在將系統重新聯機并確保它們干凈之前,該公司還進行了兩次檢查。

這些類型的事件清楚地表明,黑客如何將這些勒索軟件操作用作竊取未加密數據的簡單且常見的策略。但是,每個人都應注意,始終向黑客付費并不能保證完全恢復。

另一方面,CNA發言人表示,該公司已同意使用法律準則以解決此類事件。該公司已獲得聯邦調查局(FBI)和外國資產控制辦公室(OFAC)的咨詢。確定的是,盡管美國有針對此類情況采取行動的準則,但美國當局不建議為此類救助付款。

在上周的相關新聞中,保險公司AXA也成為了勒索軟件團體的目標,據稱他們中的是Avaddon變體。在這種情況下,威脅行為者竊取了多達3TB的敏感信息,包括臨床記錄,銀行詳細信息,個人身份證和合同。

紅數位認為即使CNA為了保險資料隱私數據支付了贖金,但是黑客是否就此徹底刪除資料且絲毫不泄露數據,這是很難界定的,再有買手聯系到勒索團隊要求購買,黑客是否會讓數據會再次泄露,這次花錢買單也只能看黑客團體的素質了。

題圖來源:https://mp.weixin.qq.com/s/44y7EzlhcUhQENyH1wXeFg

及時掌握網絡安全態勢 盡在傻蛋網絡安全監測系統

本文來源:紅數位

如涉及侵權,請及時與我們聯系,我們會在第一時間刪除或處理侵權內容。

電話:400-869-9193 負責人:張明

工商執照

工商執照