2020年10月,以色列網絡安全公司Realmode研究人員Yogev Bar-On發現了Amazon Kindle中的3個安全漏洞,利用這些漏洞可以發起KindleDrip攻擊。

漏洞利用鏈

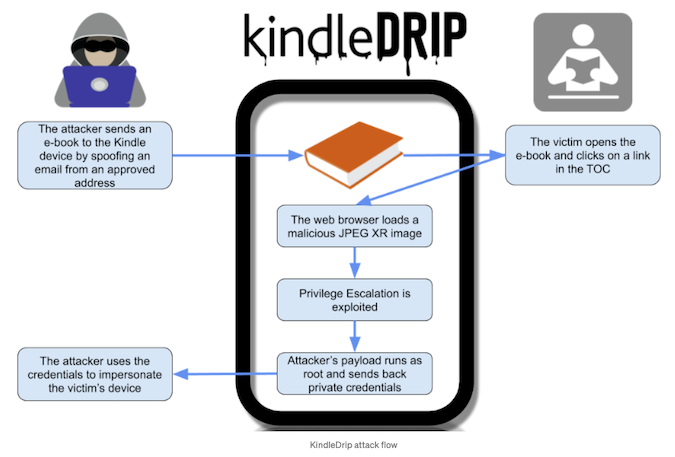

漏洞利用鏈中的第一個漏洞與kindle的“Send to Kindle” 特征相關,該特征允許用戶通過郵件以附件的形式發送MOBI格式的電子書到kindle設備。亞馬遜會生成一個 @kindle.com 的郵箱地址,用戶可以利用該地址來從用戶同意的郵件地址中發送電子書。

Bar-On發現攻擊者可以利用該特征來發送一個精心偽造的電子書,以在目標設備上執行任意代碼。惡意電子書可以利用Kindle用來分析JPEG XR圖像的庫相關的漏洞來實現代碼執行。漏洞利用需要用戶點擊含有惡意JPEG XR圖像的電子書中的鏈接,用戶點擊后會引發打開web瀏覽器,攻擊者的代碼也會以提升的權限執行。

研究人員還發現了一個可以進行權限提升的漏洞,攻擊者利用該漏洞可以以root權限執行代碼,這樣就可以完全控制設備了。

攻擊者可以訪問設備憑證,并使用受害者的信用卡在kindle商店進行購買。攻擊者可以在商店售書并轉移到自己的賬戶中。

需要注意的是攻擊者在這樣的攻擊中是無法獲取真是的信用卡號和口令的,因為這類數據是不保存在設備中的。但是可以獲取用來訪問受害者賬號的特殊token。

攻擊者只需知道目標用戶的郵件地址,并讓受害者點擊惡意電子書中的鏈接。Send to Kindle特征允許用戶從預統一的郵件地址中發送電子書,研究人員指出攻擊者很容易就可以使用郵件欺騙服務。目標用戶的@kindle.com郵件地址前綴在很多情況下與用戶的其他郵件地址是相同的。

KindleDrip 攻擊的PoC 視頻參見:https://www.youtube.com/embed/S6dPM1KHyYA

補丁

亞馬遜通過漏洞獎勵計劃向研究人員獎勵了1.8萬美元。此外,亞馬遜也于2020年12月發布了代碼執行和權限提升問題的補丁。亞馬遜還向未認證的郵件地址發送了驗證鏈接,向部分郵件化名中加入了一些字符使得其郵件地址很難猜測。Kindle用戶無需采取任何動作。

完整技術分析參見:https://medium.com/realmodelabs/kindledrip-from-your-kindles-email-address-to-using-your-credit-card-bb93dbfb2a08

參考鏈接:https://www.securityweek.com/amazon-awards-18000-exploit-allowing-kindle-e-reader-takeover

題圖來源:https://www.4hou.com/posts/BOPJ

及時掌握網絡安全態勢 盡在傻蛋網絡安全監測系統

本文來源:4hou

如涉及侵權,請及時與我們聯系,我們會在第一時間刪除或處理侵權內容。

電話:400-869-9193 負責人:張明

工商執照

工商執照