據zdnet近日獲悉,一名黑客在網上公開的 22900 個 MongoDB 數據庫中上傳了勒索單,這個數字大約占在線訪問的所有 MongoDB 數據庫的 47%。

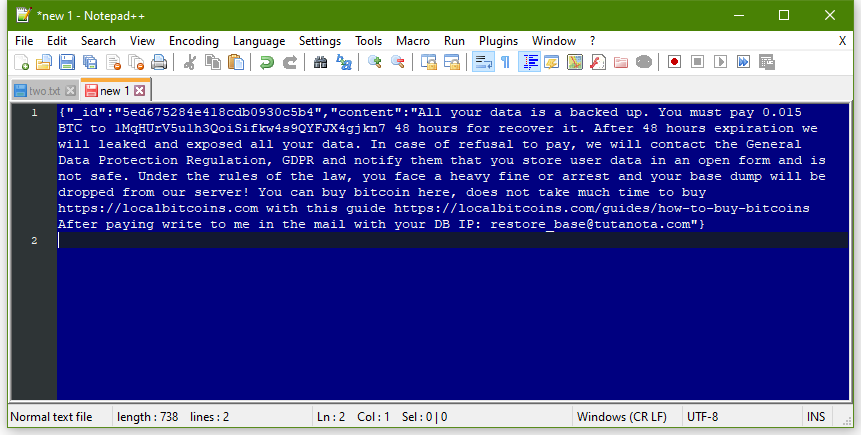

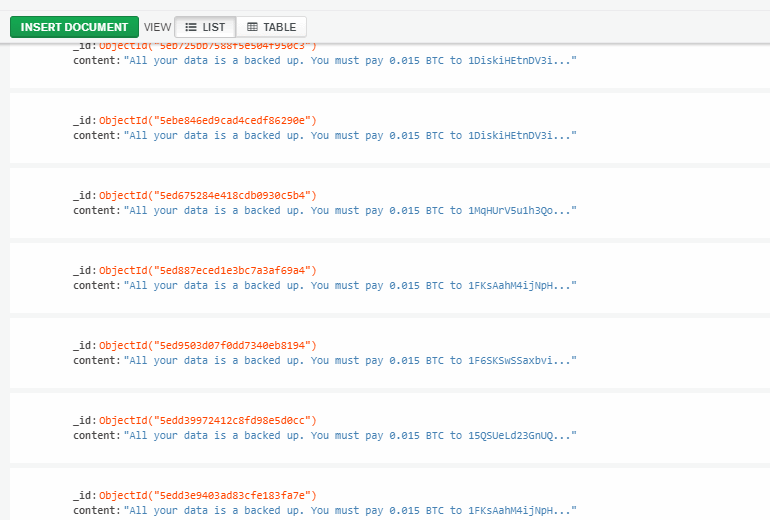

黑客正在使用自動腳本來掃描配置錯誤的 MongoDB 數據庫,清除其內容后,并留下一張勒索單,要求支付 0.015 比特幣(約合 140 美元)。

攻擊者給公司兩天的時間付款,并威脅要泄露他們的數據,然后聯系受害者當地的《通用數據保護條例(GDPR)》執法機構來報告他們的數據泄露。

早在 2020 年 4 月,就已經出現了植入該勒索贖金單的攻擊事件。

某項目的安全研究員Victor Gevers在接受電話采訪時表示,最初的攻擊不包括數據擦除步驟。

攻擊者一直連接到同一個數據庫,留下贖金記錄,幾天后再次返回,留下同一張勒索單的另一份副本。

但是 Gevers 今天表示,攻擊者似乎已經意識到他們在腳本中犯了一個錯誤。從7月1號開始,黑客已經修改了他們的腳本,現在正在清理 MongoDB 數據庫。

雖然這些數據庫中的一些似乎是測試實例,但 Gevers 說,一些生產系統也受到了攻擊,現在已經刪除了暫存數據。

自 2016 年底以來,類似的襲擊事件也發生過。然而,這些“MongoDB 擦除和勒索”攻擊本身并不是什么新鮮事。Gevers 今天發現的攻擊只是 2016 年 12 月開始的一系列攻擊的最新階段,當時黑客意識到他們可以通過擦除 MongoDB 服務器并留下贖金要求,欺騙急于取回文件的服務器用戶,從而賺錢。

2017 年 1 月,超過 2.8 萬臺服務器在一系列攻擊中被勒索,2017 年 9 月又發生了 2.6 萬臺,2019 年 2 月又發生了 3000 臺。

早在 2017 年,MongoDB,Inc. 產品安全高級主管 Davi Ottenheimer 就將攻擊歸咎于數據庫使用者未能為數據庫設置密碼,然后在沒有防火墻的情況下將服務器暴露在網絡上。

差不多三年后,一切似乎都沒有改變。從 2017 年初在線曝光的 60000 臺 MongoDB 服務器來看到如今,幾乎沒有轉移到 48000 臺暴露的服務器上,其中大多數沒有啟用身份驗證。

大多數情況下,用戶會在這些服務器上使用錯誤的 MongoDB 配置教程、在配置系統時犯下錯誤、或者使用默認安裝,配置出錯誤的 MongoDB 系統打包在一起的服務器映像,而在線暴露。

目前,默認的 MongoDB 數據庫設置帶有現成的安全默認設置,但是盡管如此,我們仍然有成千上萬的服務器由于某種原因每天在線暴露。對于希望以適當方式保護其 MongoDB 服務器的服務器管理員來說,MongoDB 安全頁面是獲得正確建議的最佳起點。

圖文來源:zdnet

及時掌握網絡安全態勢 盡在傻蛋網絡安全監測系統

本文來源:zdnet

如涉及侵權,請及時與我們聯系,我們會在第一時間刪除或處理侵權內容。

電話:400-869-9193 負責人:張明

工商執照

工商執照