在好萊塢大片里,無論戒備多么森嚴,黑客通常只需幾分鐘就能拷貝走電腦里所有數據,看起來相當超現實。

如果電腦已經設置了復雜的系統密碼、處于鎖定狀態、BIOS加密、硬盤全盤加密,在這么高的安全等級下,黑客也能輕松竊取文件嗎?

答案是可以!因為一個叫做Thunderspy的漏洞。

荷蘭埃因霍溫科技大學的安全研究員最近發現計算機常用的 Thunderbolt 接口存在7個不可修補的新硬件漏洞。利用一種被稱為“Thunderspy”的技術,可以攻破英特爾Thunderbolt接口,繞過安全設計直接盜走電腦內存中的數據。2011年以來生產的帶有雷電接口的電腦都將受到威脅,并且難以通過軟件修復。

通常高端計算機上都配備Thunderbolt接口上,我們一般俗稱“雷電”,蘋果官方稱為“雷靂”。

Thunderspy攻擊主要用于從鎖定或睡眠狀態的計算機竊取或讀取/寫入數據,即使磁盤驅動器受到全盤加密保護也無效。

Thunderspy 屬于 evil-maid 攻擊,這意味著它需要對設備進行物理訪問才能對其進行攻擊,因此與遠程攻擊相比,它的利用程度較低。但是另一方面,Thunderspy 是一種隱身攻擊,在成功執行入侵之后,犯罪分子幾乎不會留下任何利用的痕跡。

什么是evil-maid(邪惡女仆)攻擊?邪惡女仆攻擊是指針對已經關閉的無人看管的計算設備的攻擊。邪惡女仆攻擊的特點是,在設備持有者不知情的情況下,攻擊者可以多次親手接觸目標設備。

換言之,只要你離開桌子幾分鐘,黑客就可能在這么短的時間內的入侵你的電腦,之后再恢復原樣,神不知鬼不覺。

埃因霍溫科技大學的研究員Ruytenberg表示,ThunderSpy攻擊可能需要用螺絲刀打開目標筆記本電腦的外殼,但它不會留下任何痕跡,幾分鐘內就能被拔出。

研究員說,“即使您在短暫離開時鎖定或掛起計算機,并且系統管理員已設置安全啟動、BIOS加密,操作系統設置了密碼并啟用了全盤加密,即使你遵循全部最佳安全實踐,Thunderspy仍然可以攻擊你。”

除運行Windows或Linux操作系統的計算機外,自2011年以來銷售的,具有雷電功能的蘋果MacBooks(視網膜版除外)也容易受到Thunderspy攻擊,但僅限于部分。

發現漏洞的Ruytenberg在YouTube上發布了一段視頻,展示了如何進行攻擊。

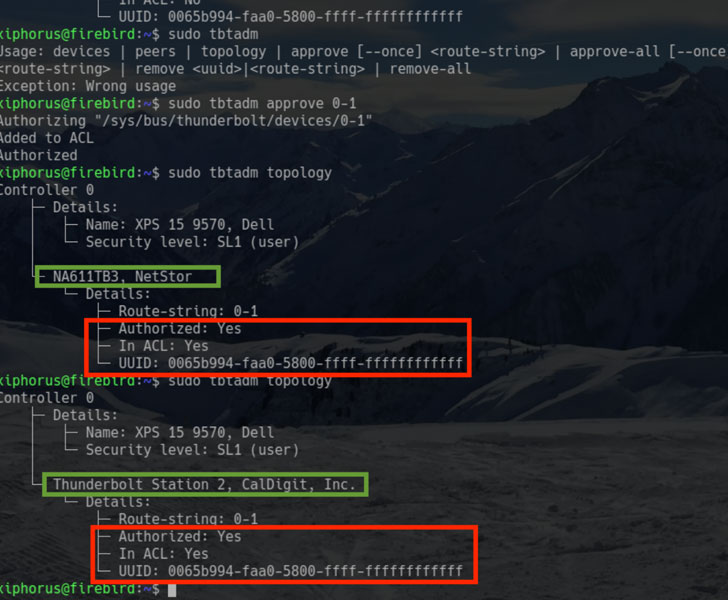

在視頻中,他卸下了ThinkPad筆記本的后蓋,用SOP8燒錄夾將SPI編程器和主板上的雷電控制器針腳連接起來。

然后他只用了2分鐘就重寫了雷電控制器的固件,繞過密碼禁用了安全性設置。經過一番操作后,就能通過插入雷電設備改寫操作系統,即使是全盤加密的電腦也不在話下。

此外,他還演示了在系統僅通過USB或DisplayPort傳輸的情況下恢復雷電連接。

整個過程大約只需要5分鐘。

Ruytenberg攻破電腦的設備成本僅400美元,體積還比較大,但是他說,“某三個字母的部門”可以把這套設備小型化,讓攻擊更為隱蔽,成本會增加到1萬美元。

該漏洞存在原因就在于雷電接口的直接內存訪問(DMA)長久以來的安全問題。

雷電接口的DMA可以讓外接設備直接讀寫內存,而無需CPU介入,這給外接顯卡等高速設備帶來了便利,但同時也帶來了安全隱患。

ThunderSpy漏洞解析

以下列出的七個Thunderspy漏洞會影響Thunderbolt版本1、2和3,并且可以被利用來創建任意的雷電設備身份,克隆用戶授權的雷電設備,最后獲得PCIe連接性以執行DMA攻擊。

l 固件驗證方案不足

l 弱設備身份驗證方案

l 使用未經驗證的設備元數據

l 使用向后兼容性降級攻擊

l 使用未經驗證的控制器配置

l SPI閃存接口缺陷

l BootCamp沒有雷電安全

雷電接口的直接內存訪問(DMA)攻擊并不是什么新鮮事。

基于DMA的攻擊使攻擊者只需將惡意的熱插拔設備(如外部網卡,鼠標,鍵盤,打印機或存儲設備)插入雷電接口或最新的USB-C端口,即可在幾秒鐘內破壞目標計算機。

簡言之,DMA攻擊是可能的,因為雷電接口在非常低的安全級別下工作,并且具有對計算機的高級別訪問權限,從而使連接的外圍設備可以繞過操作系統安全策略并直接讀/寫系統內存,其中可能包含敏感數據,包括密碼,銀行賬戶,私人文件和瀏覽器活動。

其實對于DMA攻擊,英特爾是有預防措施的,那就是2019年年初推出的內核DMA保護(Kernel DMA Protections),進一步加強設備驗證,防止設備欺騙用戶授權,保護電腦不受驅動器的攻擊。

但事實證明,結合前三個Thunderspy漏洞,攻擊者完全可以打破“安全級別”,并通過偽造雷電設備身份來加載未經授權的惡意雷電設備,正如Ruytenberg視頻演示的那樣。

Ruytenberg補充道,“ 雷電控制器將設備元數據存儲在稱為Device ROM(DROM)的固件部分中。我們發現該DROM并未經過密碼驗證。這是第一個漏洞,此漏洞使人們能夠構造偽造的雷電設備身份。”

“當與第二個漏洞結合使用時,偽造的身份可能會部分或全部包含任意數據。”

Ruytenberg進一步指出,這個硬件漏洞是無法通過升級軟件來修復的,“基本上需要重新設計芯片才行”。

如何預防Thunderspy攻擊

有趣的是,當研究人員向英特爾報告Thunderspy漏洞時,英特爾回應稱,“該漏洞并非最新發現,已經在去年的操作系統更新中修復了。”

看來盡管英特爾已經意識到其中的一些漏洞,但沒有計劃對其進行修補或公開。

理論上,Thunderspy漏洞已經在2019年被英特爾通過“內核 DMA 保護”功能修復,2019年之后出廠并運行Windows 10 1803以后系統的電腦應該能夠免疫攻擊。

但如前所述,Ruytenberg發現2019年以后生產的許多戴爾、惠普及聯想電腦并未受到新安全機制的保護,依然能夠被繞過。

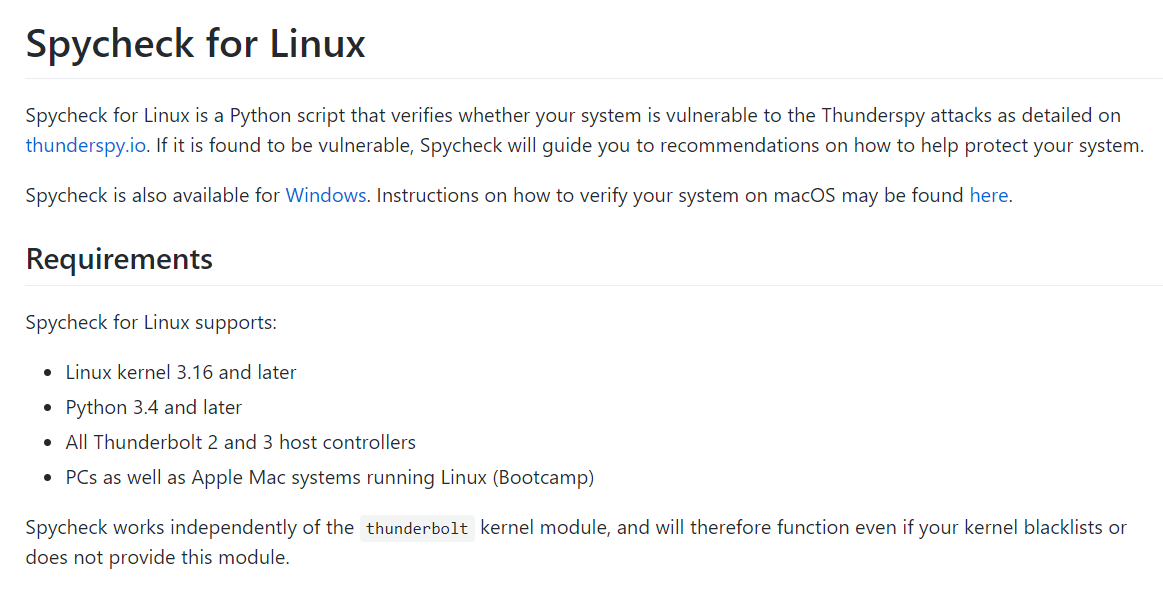

為了方便讀者了解自己的系統是否受到 Thunderspy漏洞的威脅,Ruytenberg還發布了一個免費的開源工具Spycheck。(點擊文末閱讀原文獲取)

由于現階段缺少可用的軟件修復補丁,Ruytenberg給出的安全防護建議是:電腦只連接自己的雷電外設、不要把設備借給他人使用、離開電腦時不要使用鎖定或睡眠,而應使用休眠或關機。

Ruytenberg還提到一點,只要不使用BootCamp,運行macOS系統的蘋果電腦目前是安全的。

本文來源:安數網絡,部分圖片來自網絡,如涉及侵權,請聯系刪除。

及時掌握網絡安全態勢 盡在傻蛋網絡安全監測系統

本文來源:

如涉及侵權,請及時與我們聯系,我們會在第一時間刪除或處理侵權內容。

電話:400-869-9193 負責人:張明

工商執照

工商執照