據埃因霍溫科技大學的安全研究員Bj?rn Ruytenberg表示 ,由于常用的電腦雷電端口存在安全缺陷, 2019 年之前生產的支持雷電接口的所有PC都有可能遭到黑客入侵。

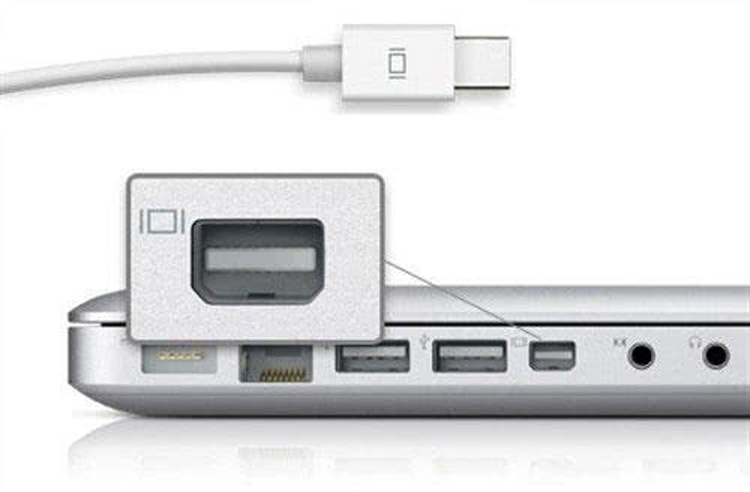

通過雷電接口的安全漏洞,即使 PC 處于睡眠模式或處于鎖定狀態,黑客依然能夠通過雷電3接口繞過系統和軟件的限制直接訪問和讀取設備的RAM內存,從用戶的 PC 讀取和復制所有數據,而這項攻擊也被稱為“Thunderspy ”。

不過Thunderspy 屬于 evil-maid 攻擊類別,這意味著它需要對設備進行物理訪問才能對設備進行攻擊,因此與常見可以遠程執行的網絡攻擊相比,它的利用程度較低。但需要注意的是,這一攻擊操作并不會留下任何痕跡,因此這一攻擊主要威脅人員是某些行業的特殊用戶,例如企業核心成員,國家政府安全人員等。

在2019年2月,就發現了一起與 Thunderspy 類似的相關入侵事件Thunderclap,針對這一漏洞,英特爾在同年2019年就發布了一種可以防止Thunderspy攻擊的安全機制,稱為內核 DMA 保護(Kernel Direct Memory Access Protection)。

不過這項機制在較早的電腦中未實現配置,因此在 2019 年之前生產的電腦理論上會比之后的英特爾電腦更易受到受到攻擊。

而Ruytenberg 也指出,所有在 2011-2020 年之間出貨的、配備雷電接口的設備都容易受到攻擊。雖說英特爾在2019 年已提供內核DMA保護機制,但這也無法完全彌補這個漏洞,在一定程度上也會受到攻擊,這也為什么微軟Surface至今都未采用雷電接口

由于這一漏洞無法通過軟件修復,未來的USB 4和雷電4將需要對芯片進行重新設計。

及時掌握網絡安全態勢 盡在傻蛋網絡安全監測系統

本文來源:

如涉及侵權,請及時與我們聯系,我們會在第一時間刪除或處理侵權內容。

電話:400-869-9193 負責人:張明

工商執照

工商執照