最近,國外一項新的網絡安全研究顯示,黑客可以在計算機完全物理斷網的情況下竊取本地數據。

研究來自以色列內蓋夫本古里安大學的網絡安全研究人員Mordechai Guri博士,他演示了一種新型惡意軟件,可以從帶有電源設備的計算機中,繞過氣隙系統和音頻隔離系統,在物理斷網狀態下竊取高度敏感數據。

研究名為“ POWER-SUPPLaY ”, 顧名思義與計算機電源有關,該研究基于一系列對電磁、聲、熱、光學隱蔽通道甚至電力電纜的利用進行攻擊。

從熱傳感、風傳感到聲波傳感

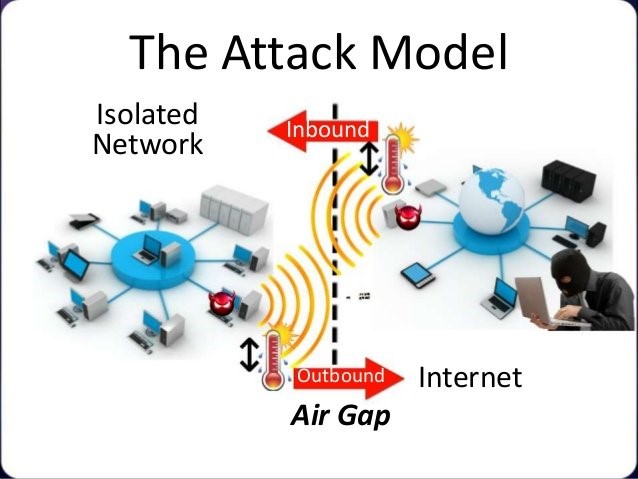

氣隙系統(air-gapped)是指將計算機設備與互聯網以及任何連接到互聯網上的其他計算機設備進行隔離。這種技術的使用范圍僅限于要求高度安全的數據獲取過程。

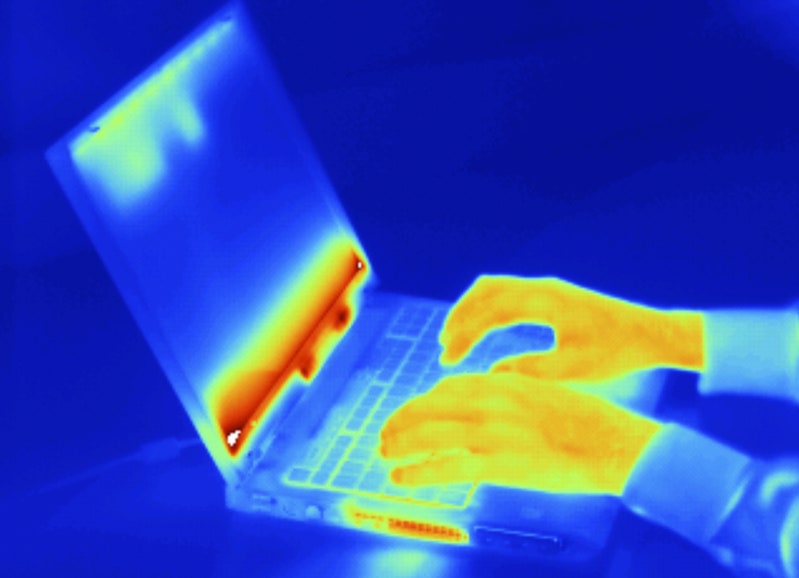

早前,以色列內蓋夫本古里安大學的研究人員研究出僅使用電腦散熱,以及內置熱傳感器,從氣隙系統中電腦獲取數據的方法,他們將這種攻擊方式稱為BitWhisper。

其原理是計算機在工作時會因工作內容的不同,產生不同的熱量,除了CPU、GPU以及其他主板組件外,系統下載文件、視頻或者上網時都會通過消耗電能而產生能量。電腦內部會內置許多溫度傳感器來檢測熱波動,并觸發內部風扇冷卻系統的開啟或關閉。

同樣是攻擊氣隙系統,最新的“POWER-SUPPLaY”攻擊方法有何玄妙之處?

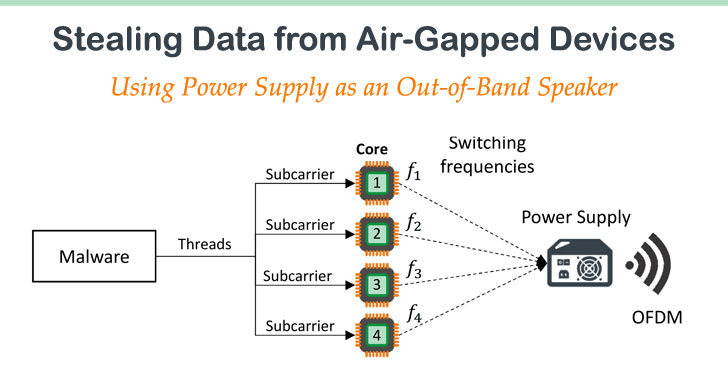

Mordechai Guri博士表示:我們開發的惡意軟件可以將氣隙系統的計算機電源設備(PSU)作為功能有限的帶外輔助揚聲器,使其發出聲音信號,并發送到“監聽”的智能手機。

具體的方法涉及到一個可以改變CPU負載的惡意軟件和一部手機。

惡意軟件操縱著CPU的負載,以控制其功耗和電源的內部開關頻率,進而使電源中的變壓器和電容器產生聲音信號,并在其上調制二進制數據,而旁邊5米范圍內的手機則可以接受這些數據,從而達到傳送數據的目的。

該技術能夠在0-24khz的頻帶中產生音頻音調,并從計算機電源播放音頻流(例如WAV),而無需音頻硬件或揚聲器。

更令人震驚的是,該方法可以在普通的用戶模式下進行攻擊,不需要物理訪問硬件或root特權,不需要調用特殊的系統權限,因此具有極高的回避性。

通過這種方法,黑客可以利用不同類型的計算機,包括PC工作站、服務器、甚至沒有音頻硬件的嵌入式系統和IoT設備,使整個物聯網變得不堪一擊。

當然,這個方法實施起來也限制頗多,包括需要在計算機上運行惡意軟件或者代碼;最大傳輸速率為50 bits每秒意味著傳輸耗時比較長;5米的距離要求使黑客只能通過某種社工手段靠近系統,而不能真正以“遠程”方式攻擊。

這不是內蓋夫本古里安大學第一次展示從物理斷網的情況下竊取數據的方法。在過去的幾年中,他們展示了利用風扇振動、散熱量、硬盤驅動器LED、紅外攝像頭、磁場、電源線、路由器LED、 掃描儀、屏幕亮度、USB設備以及硬盤和風扇發出的聲波來無聲竊取數據的技術。

Mordechai Guri博士的另一項研究“Air-ViBeR”,就是利用機箱內調速風扇發出特定的振動來傳送數據。

氣隙旁路與跨設備跟蹤

能夠控制設備CPU工作負載的惡意軟件可以準確地操控電源產生可聽見和不可聽見的聲音,甚至可以播放歌曲“ Happy Birthday”。

當然,目標是悄悄竊取數據的惡意軟件不會播放任何引起注意的聲音。取而代之的是,它將在兩個或多個不同的頻率上播放可聽見或不可聽見的聲音,每個頻率代表一個0比特,一個1比特或一系列比特(例如00、01、10、11),這些比特將被接收機捕獲。

接收方智能手機可能是攻擊者所有的,也可能是屬于目標組織中某人的受感染設備。

這種攻擊破壞隱私的一個后果是跨設備跟蹤,因為該技術使惡意軟件能夠捕獲受感染系統上的瀏覽歷史記錄并將信息發送給接收者。

作為對策,研究人員建議在禁止使用手機或其他電子設備的受限區域中對敏感系統進行分區。安裝一個入侵檢測系統來監視可疑的CPU行為,并設置基于硬件的信號檢測器和干擾器,都有助于抵御上文提到的秘密竊取活動。

近年來, 氣隙式計算機被認為是地球上最安全的計算機,已成為研究人員的常規目標。這項新研究再次為我們敲響警鐘,氣隙系統已不再安全,復雜的供應鏈攻擊可以入侵孤立的系統。

本文來源:安數網絡,部分圖片來自網絡,如涉及侵權,請聯系刪除。

及時掌握網絡安全態勢 盡在傻蛋網絡安全監測系統

本文來源:

如涉及侵權,請及時與我們聯系,我們會在第一時間刪除或處理侵權內容。

電話:400-869-9193 負責人:張明

工商執照

工商執照