4月22日,Fireye發布報告稱:至少從2020年1月至2020年4月,越南黑客組織APT32(OceanLotus Group)針對我國開展持續入侵活動,試圖收集COVID-19相關情報。

APT32一直以來都以東南亞為攻擊目標。根據Fireeye過去的披露,APT32僅2016年針對中國服務業發起攻擊。時隔4年再將目標對準中國,與新冠疫情離不開關系。因此,此次至少長達3個月的入侵或可以理解為針對新冠危機的全球網絡間諜活動的一部分,意圖竊取疫情解決方案和相關非公開信息。

| 時間 | 國家 | 行業 | 惡意軟件 |

|---|---|---|---|

| 2014 | 越南 | 網絡安全 | WINDSHIELD |

| 2014 | 德國 | 制造業 | WINDSHIELD |

| 2014 | 越南 | 媒體 | WINDSHIELD |

| 2016 | 菲律賓 | 消費用品 | KOMPROGO WINDSHIELD SOUNDBITE BEACON |

| 2016 | 越南 | 銀行業 | WINDSHIELD |

| 2016 | 菲律賓 | 技術基礎設施 | WINDSHIELD |

| 2016 | 中國 | 酒店服務業 | WINDSHIELD |

| 2016 | 越南 | 媒體 | WINDSHIELD |

| 2016 | 美國 | 消費用品 | WINDSHIELD PHOREAL BEACON SOUNDBITE |

APT32過往活動

該組織通過魚叉式網絡釣魚的方式,發送郵件至中國緊急情況管理部以及武漢市政府。

目前已知的第一個實例發生在2020年1月6日,APT32向我國應急管理部發送了帶有嵌入式跟蹤鏈接(圖1)的電子郵件,發件人地址為lijianxiang1870 @ 163[.] com,主題是“招商引資”。而嵌入的鏈接包含受害者的電子郵件地址和代碼。

圖1:發給中國應急管理部的網絡釣魚電子郵件

其他相關URL:

libjs.inquirerjs [.] com / script / <VICTIM> @ wuhan.gov.cn.png

libjs.inquirerjs [.] com / script / <VICTIM> @ chinasafety.gov.cn.png

m.topiccore [.] com / script / <VICTIM> @ chinasafety.gov.cn.png

m.topiccore [.] com / script / <VICTIM> @ wuhan.gov.cn.png

libjs.inquirerjs [.] com / script / <VICTIM> @ 126.com.png

APT32可能針對中國目標使用了以COVID-19為主題的惡意附件。雖然還沒有發現完整的執行鏈,但是找到了一個METALJACK加載器,在啟動有效載荷時會顯示一個中文文檔。

當METALJACK加載程序krpt.dll(MD5:d739f10933c11bd6bd9677f91893986c)加載時,可能會調用導出“ _force_link_krpt”。加載程序執行其嵌入式資源之一,一個COVID為主題的RTF文件,向受害者顯示內容并將文檔保存到%TEMP%。

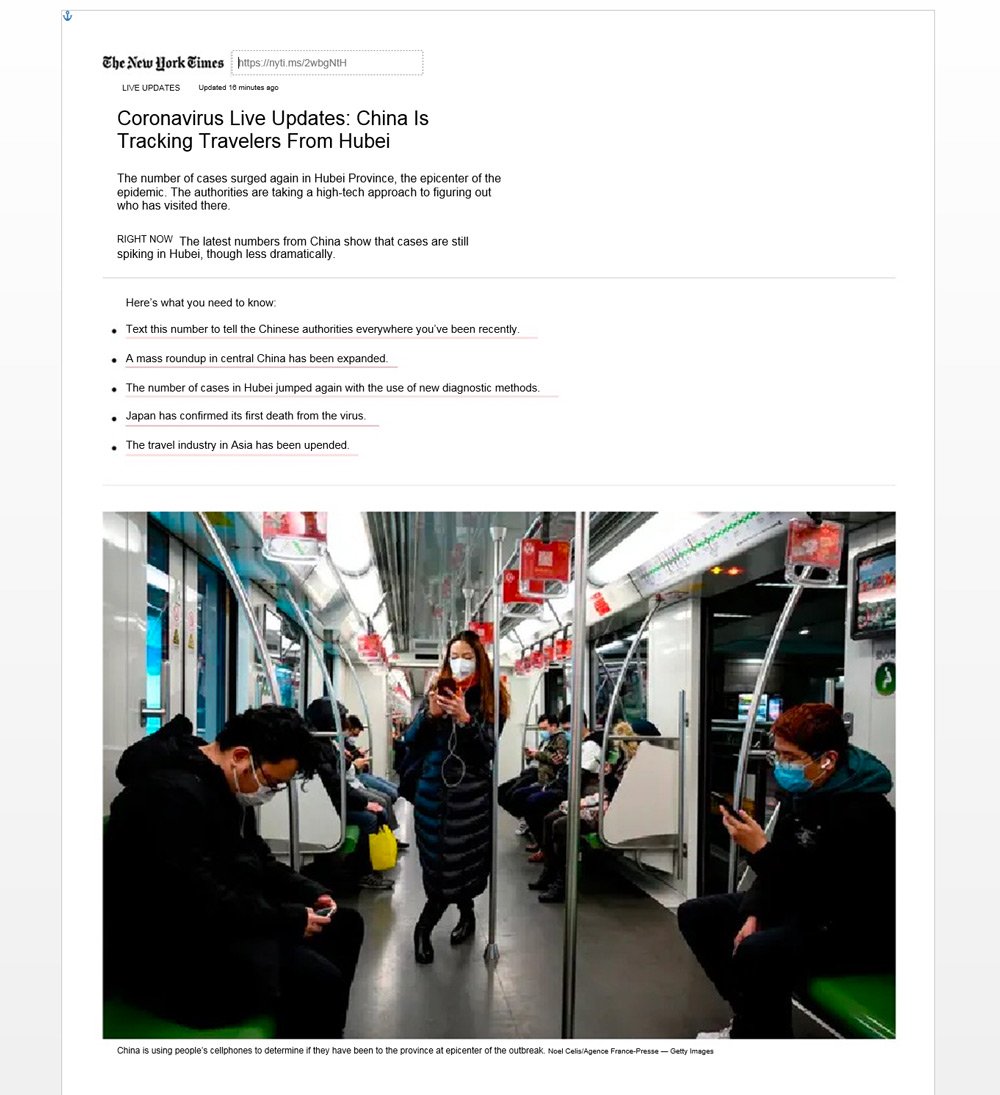

圖2:標題為“冠狀病毒實時更新:中國正在追蹤來自湖北的旅行者”的誘餌文檔,MD5:c5b98b77810c5619d20b71791b820529

該惡意軟件還會把shellcode加載到附加MD5中加:a4808a329b071a1a37b8d03b1305b0cb,其中包含METALJACK有效載荷。Shellcode通過執行系統調查收集受害者的計算機名和用戶名,然后使用libjs.inquirerjs [.] com將這些值附加到URL字符串,再嘗試調出URL。如果調用成功,惡意軟件就會將METALJACK有效載荷加載到內存中。最后,使用vitlescaux[.]com進行命令和控制。

越南外交部:否認相關指控

在APT活動歸因上,越南外交部發言人吳全勝于4月23日否認相關指控,稱“越南禁止一切形式的網絡攻擊,這類行動應當予以譴責,并嚴格依法處理”。而根據“越南快訊”報道,吳全勝還表示,越南國民議會已于2018年通過了網絡安全法,該國正在完成法律文件以執行法律并防止網絡攻擊。他說,“越南愿意與國際社會合作,打擊和防止任何形式的網絡攻擊。”

*本文作者:kirazhou,轉載自FreeBuf.COM

及時掌握網絡安全態勢 盡在傻蛋網絡安全監測系統

本文來源:

如涉及侵權,請及時與我們聯系,我們會在第一時間刪除或處理侵權內容。

電話:400-869-9193 負責人:張明

工商執照

工商執照