隨著全球新冠病毒的大流行,已有事實證明,當前形勢對那些以詐騙軟件或惡意程序誘騙受害者的威脅活動來說是一個機會。

根據(jù)Check Point Research的一份報告,黑客們正在利用COVID-19的爆發(fā)來傳播惡意程序,包括注冊與新冠病毒相關(guān)的惡意域名和在黑暗網(wǎng)絡(luò)中出售現(xiàn)成的打折惡意軟件。

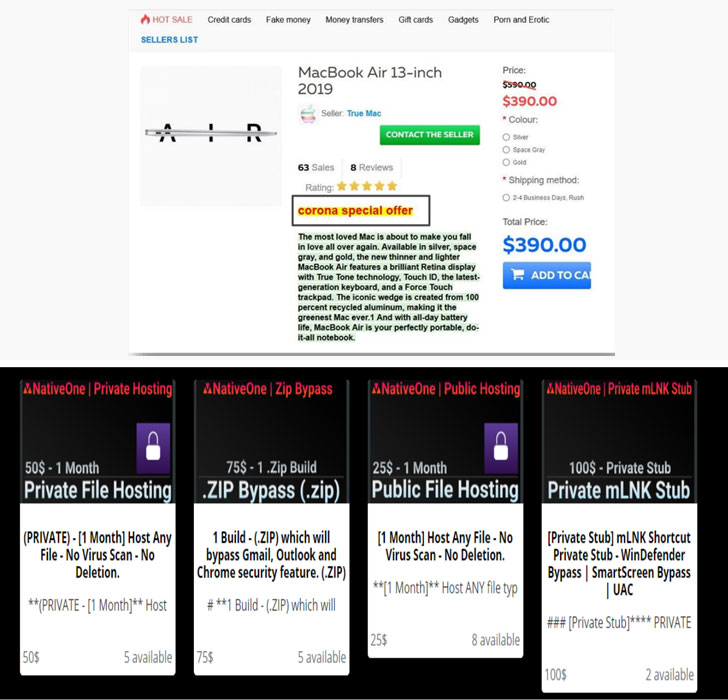

該網(wǎng)絡(luò)安全公司表示,不同黑客在銷售其“商品”(通常是惡意軟件或漏洞利用工具)時,通過暗網(wǎng)出售了以“ COVID19”或“新冠病毒”為折扣碼的特殊優(yōu)惠,目標客戶是那些想發(fā)動網(wǎng)絡(luò)攻擊的人。

以COVID-19專屬折扣出售漏洞利用工具

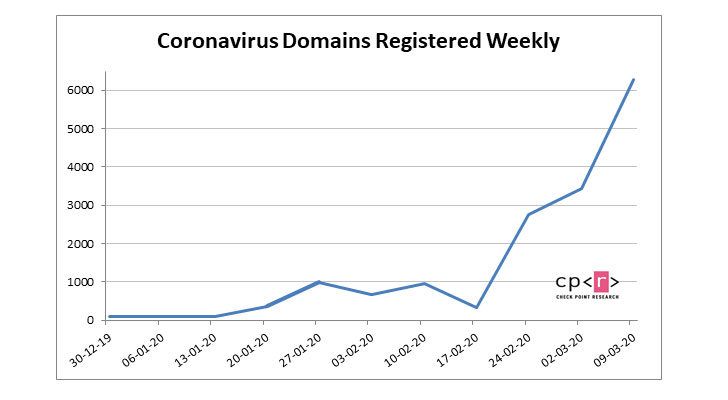

自1月初以來,已注冊的與新冠病毒相關(guān)的惡意域名數(shù)量呈上升趨勢。

“僅在過去的三周里(自2020年2月底以來),我們注意到注冊的新域名數(shù)量大大增加-平均數(shù)量幾乎是前幾周的10倍,”研究人員說,“這些域名中有0.8%是惡意的(93個網(wǎng)站),另有19%是可疑的(2200多個網(wǎng)站)。”

一些可以打折購買的工具包括“WinDefender繞過”和“繞過電子郵件和chrome安全保護”。

另一個被稱為“ SSHacker”的黑客組織正在利用“ COVID-19”促銷代碼提供15%的折扣,從而入侵Facebook帳戶。

更有甚者,一個名為“ True Mac”的賣家以號稱“新冠特價” 的390美元出售2019年的MacBook Air。毫無疑問,這是一場騙局。

全球爆發(fā)以新冠病毒為誘餌的網(wǎng)絡(luò)攻擊

一系列針對醫(yī)院和檢測中心的網(wǎng)絡(luò)攻擊有增長趨勢,這些網(wǎng)絡(luò)釣魚活動通過惡意鏈接和附件分發(fā)AZORuIt、Emotet、Nanocore RAT和TrickBot等惡意軟件,發(fā)起惡意軟件和勒索攻擊,企圖從全球健康的嚴峻局勢中謀利。

l APT36是一個巴基斯坦政府贊助的黑客組織,以印度國防部,大使館和政府為目標進行威脅活動,它使用新冠病毒主題的文件誘餌,偽裝成健康建議,在目標系統(tǒng)上部署Crimson遠程管理工具(RAT),進行魚叉式網(wǎng)絡(luò)釣魚活動。

l 安全公司IssueMakersLab的研究人員發(fā)現(xiàn)了一個由某國黑客發(fā)起的惡意軟件活動,他們使用誘餌文件詳細描述了韓國對COVID-19的應(yīng)對措施,以誘使用戶感染BabyShark惡意軟件。Recorded Future觀察到,至少有三個案例涉及COVID-19可能被國家行為體利用。

l 一個以COVID-19為主題的惡意垃圾郵件活動通過微軟Word文檔瞄準了制造業(yè)、工業(yè)、金融、交通、制藥和化妝品行業(yè),該文檔利用兩年半前Equation Editor中一個微軟Office錯誤來安裝AZORult惡意軟件。AZORult信息竊取程序以惡意可執(zhí)行文件的形式,使用欺詐版本的約翰霍普金斯冠狀病毒地圖進行分發(fā)。

l 一款名為“COVID19 Tracker”偽裝成實時新冠病毒追蹤的Android應(yīng)用被發(fā)現(xiàn)濫用用戶權(quán)限,更改手機的鎖屏密碼并安裝CovidLock勒索軟件,以換取100美元的比特幣贖金。

l 另一個由安全部門發(fā)現(xiàn)的網(wǎng)絡(luò)釣魚攻擊,以是學(xué)生和大學(xué)工作人員為目標,利用虛假電子郵件釣魚,試圖將毫無防備的受害者重定向到偽造的Office 365登錄頁面來竊取他們的Office 365憑據(jù)。

l 評論網(wǎng)站上的垃圾郵件攻擊,其中包含指向看似無害的新冠病毒信息網(wǎng)站的鏈接,但將用戶重定向到可疑的毒品銷售網(wǎng)站。

l 除了充斥惡意軟件的垃圾郵件外,F(xiàn)-Secure的研究人員還觀察到了一項新的垃圾郵件活動,該活動利用普遍存在的口罩短缺現(xiàn)象,誘騙用戶購買口罩,卻不發(fā)貨。

在新冠疫情期間保持信息安全

很明顯,以上這些網(wǎng)絡(luò)攻擊利用了對新冠病毒的恐懼和人們對疫情信息的渴望。考慮到對企業(yè)和個人安全的影響,必須避免成為在線詐騙的受害者,保持良好的信息安全能力:

l 企業(yè)應(yīng)確保遠程訪問的安全性到位并正確配置,包括使用多因素身份驗證,以便員工能夠在家安全地開展業(yè)務(wù)。

l 個人應(yīng)避免使用未經(jīng)授權(quán)的個人設(shè)備進行工作,并確保個人設(shè)備必須與公司擁有的設(shè)備具有相同的安全級別,還需要考慮員工用自有設(shè)備連接到業(yè)務(wù)網(wǎng)站可能產(chǎn)生的隱私影響。”

l 注意從未知發(fā)件人收到的電子郵件和文件。最重要的是,檢查發(fā)件人的電子郵件地址是否真實,不要打開未知附件或單擊可疑鏈接,避免打開那些要求帳戶密碼或銀行信息等共享敏感數(shù)據(jù)的電子郵件。

l 使用可信的來源(例如政府的官方網(wǎng)站)來獲取有關(guān)COVID-19的最新、最真實的信息。

文本來源The Hacker News,由安數(shù)網(wǎng)絡(luò)編譯。

及時掌握網(wǎng)絡(luò)安全態(tài)勢 盡在傻蛋網(wǎng)絡(luò)安全監(jiān)測系統(tǒng)

【網(wǎng)絡(luò)安全監(jiān)管部門】免費試用

本文來源:

如涉及侵權(quán),請及時與我們聯(lián)系,我們會在第一時間刪除或處理侵權(quán)內(nèi)容。

電話:400-869-9193 負責人:張明

工商執(zhí)照

工商執(zhí)照