在上周舉行的 RSA 安全會議上,微軟工程師講到,他們每月追蹤到的 99.9% 受感染帳戶都沒有啟用多因素身份驗證(MFA),而該解決方案可以阻止大多數自動帳戶攻擊。

根據微軟的數據,他們每天跟蹤超過 300 億次登錄和超過 10 億的月活用戶。平均每個月約有 0.5% 的賬戶被盜,在 2020 年 1 月,這一數字具體約為 120 萬。

當企業賬戶被攻擊時,情況將會更糟。微軟表示,截至 2020 年 1 月,在這些高度敏感的帳戶中,只有 11% 啟用了多因素身份驗證(MFA)解決方案。

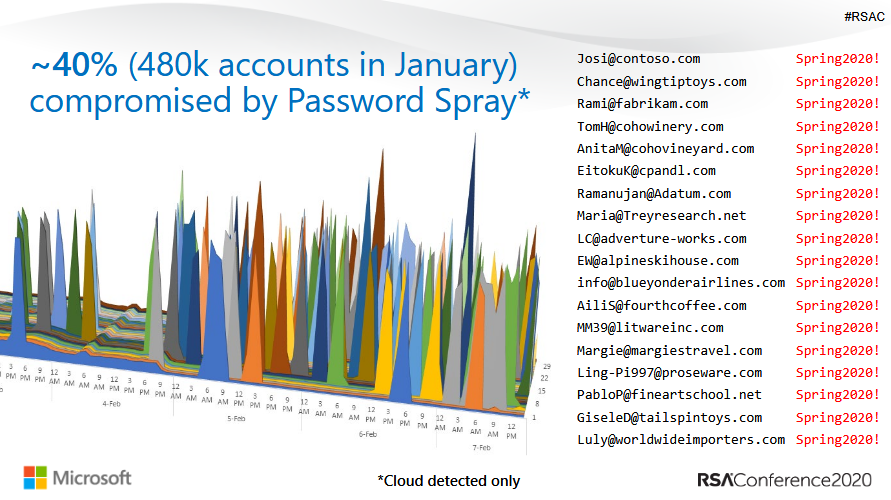

多數 Microsoft 帳戶被黑客入侵的主要來源是密碼噴灑(password spraying),攻擊者通常會選擇比較容易猜測的密碼,挨個賬戶進行破解嘗試,然后使用第二個密碼依次嘗試攻擊,以此類推。

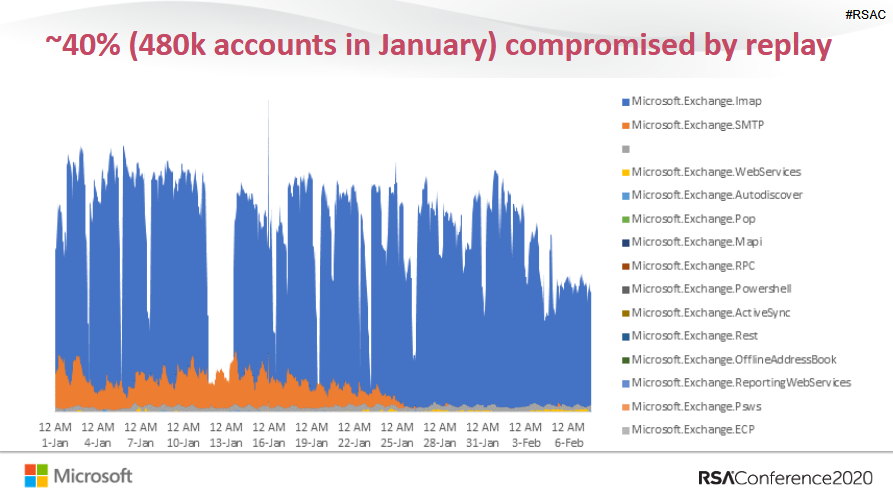

第二種主要的攻擊方式是密碼重放(password replays),也就是使用一套被泄露的數據,在另外一個平臺嘗試登入,如果用戶在不同平臺重復使用相同的賬號密碼就會中招。

微軟身份和安全架構師 Lee Walker 指出,60% 的用戶會重復使用密碼,最好不要這樣混淆,企業和非企業環境中的賬戶也應區分開來。

上述兩類攻擊基本都是針對較舊的身份驗證協議進行的,例如 SMTP、IMAP、POP 等,主要原因是這些舊式身份驗證協議不支持 MFA 解決方案,于是非常容易被黑客利用。

Walker 提醒那些使用舊式身份驗證協議的組織,應當立即將其禁用。微軟的數據顯示,禁用了舊協議的租戶,賬戶被入侵率下降了 67%。

此外,微軟建議,每個組織都應優先考慮為用戶帳戶啟用 MFA 解決方案,“這樣可以阻止 99.9% 的帳戶被黑客入侵。”

來源:ZDNet

及時掌握網絡安全態勢 盡在傻蛋網絡安全監測系統

本文來源:

如涉及侵權,請及時與我們聯系,我們會在第一時間刪除或處理侵權內容。

電話:400-869-9193 負責人:張明

工商執照

工商執照