2019年,大量企業(yè)的 VPN 服務(wù)器中被指存在重大漏洞。以色列網(wǎng)絡(luò)安全公司 ClearSky 不久前發(fā)布報告稱,受伊朗政府支持的黑客組織去年把利用剛剛發(fā)布的VPN 漏洞當(dāng)作首要任務(wù),目的滲透全球范圍內(nèi)的企業(yè)并在其中植入后門。

報告指出,伊朗國家黑客針對的企業(yè)遍布“IT、電信、油氣、航空、政府和安全行業(yè)”。

某些攻擊發(fā)生在漏洞公開數(shù)小時后

報告指出,伊朗黑客組織同樣復(fù)雜,而且和俄羅斯、朝鮮國家黑客組織等一樣足智多謀,這一點(diǎn)和人們一貫的認(rèn)識是不同的。

ClearSky公司指出,“伊朗 APT 組織已經(jīng)開發(fā)出良好的技術(shù)攻擊能力,而且能夠在相對較短的時間內(nèi)利用 1day 漏洞。”該公司指出,在某些實例中發(fā)現(xiàn),VPN 缺陷遭公開數(shù)小時后,伊朗國家黑客就利用它們發(fā)動攻擊。

報告指出2019年,伊朗黑客組織快速武器化如下多個 VPN 漏洞: Pulse Secure“Connect” VPN (CVE-2019-11510) 、Fortinet FortiOS VPN 漏洞 (CVE-2018-13379) 和 Palo Alto Networks“Global Protect” VPN 漏洞 (CVE-2019-1579)。雖然針對這些系統(tǒng)的攻擊始于漏洞被披露的去年夏天,但攻擊仍在繼續(xù)。

另外,隨著其它 VPN 缺陷遭公開,伊朗黑客組織還將這些 exploit 利用到攻擊活動中(即思杰“ADC” VPN 中的漏洞CVE-2019-19781)。

入侵企業(yè)目標(biāo)植入后門

報告指出,這些攻擊的目的是入侵企業(yè)網(wǎng)絡(luò),在內(nèi)部系統(tǒng)中橫向移動并在后續(xù)日期植入后門。

第一階段的攻擊(攻陷 VPN)針對的是 VPN,第二階段(橫向移動)涉及全面收集工具和技術(shù),這說明近年來伊朗黑客組織變得高級。例如,它們會濫用長久已知的技術(shù),通過“StickyKeys”訪問性工具在Windows 系統(tǒng)上獲取管理員權(quán)限。

它們還利用開源的黑客工具如 JuicyPotato 和 Invoke the Hash,而且使用合法的系統(tǒng)管理員軟件如 Putty、Plink|Ngrok、Serveo 或 FRP。

另外,黑客如果找不到開源工具或本地工具助力,則會開發(fā)定制化惡意軟件。報告指出發(fā)現(xiàn)了伊朗黑客組織使用的工具,如:

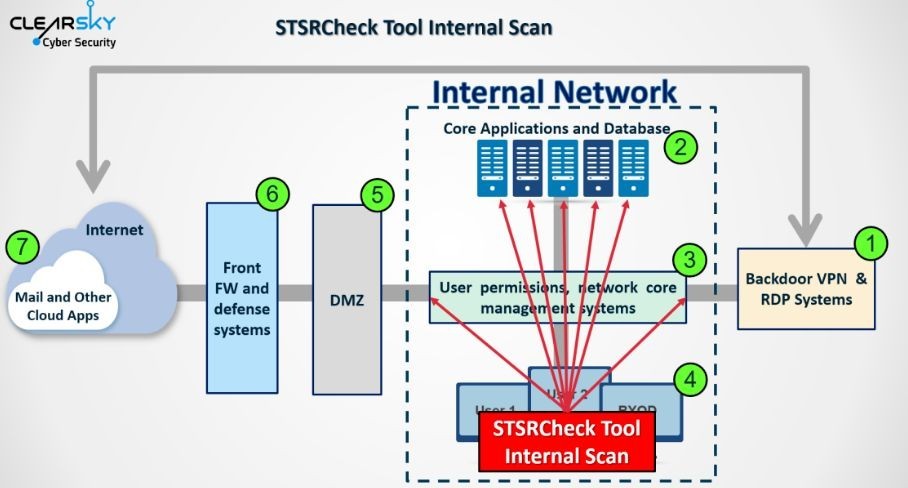

STSRCheck:自開發(fā)數(shù)據(jù)庫和開放端口映射工具

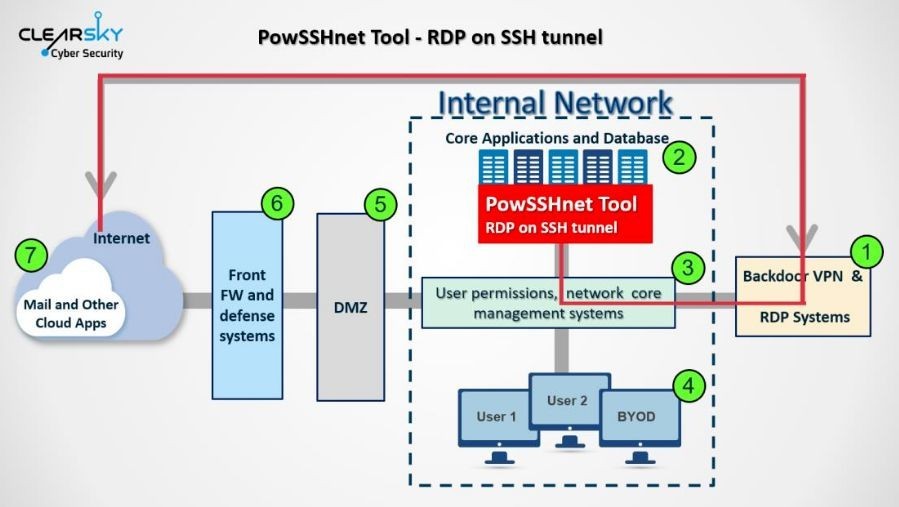

POWSSHNET:自開發(fā)的用于 RDP-over-SSH 隧道的后門惡意軟件

Custom VBScripts:用于從命令和控制服務(wù)器下載 TXT 文件并將這些文件統(tǒng)一到可移植的可執(zhí)行文件

cs.exe 上基于套接字的后門:用于開放硬編碼 IP 地址基于套接字連接的一個 EXE 文件

Port.exe:掃描 IP 地址預(yù)定義端口的工具

多個黑客組織統(tǒng)一行動

報告指出,伊朗國家黑客組織似乎互相協(xié)作并統(tǒng)一行動,這種行為模式此前是未曾出現(xiàn)的。之前關(guān)于伊朗黑客活動的報告詳細(xì)說明了活動的不同集群,通常是單個黑客組織所為。報告重點(diǎn)強(qiáng)調(diào)稱,針對全球 VPN 服務(wù)器的攻擊似乎至少由三個伊朗黑客組織聯(lián)合所為,即 APT33(Elfin、Shamoon)、APT34 (Oilrig) 和APT39 (Chafer)。

數(shù)據(jù)清洗攻擊

當(dāng)前,這些攻擊的目的似乎是執(zhí)行偵察和為實施監(jiān)控活動植入后門。

然而,報告指出這些受感染企業(yè)網(wǎng)絡(luò)的所有訪問權(quán)限未來也可被武器化,用于部署數(shù)據(jù)清洗惡意軟件,從而蓄意破壞企業(yè)并使其宕機(jī),導(dǎo)致業(yè)務(wù)受損。這些場景是可能發(fā)生的而且也說得通。自2019年9月以來,兩款新型數(shù)據(jù)清洗惡意軟件(ZeroCleare 和 Dustman)就已遭披露并被指和伊朗黑客組織有關(guān)。

另外,報告并不排除伊朗國家黑客組織可能利用了受陷企業(yè)訪問權(quán)限從而在客戶端實施供應(yīng)鏈攻擊的可能性。這一理論的支持事實是:本月早些時候,F(xiàn)BI 警告美國私營企業(yè)警惕針對軟件供應(yīng)鏈企業(yè)的攻擊,“包括支持全球能源產(chǎn)出、傳輸和分發(fā)的工控系統(tǒng)的實體”。工控和能源行業(yè)過去一直是伊朗國家黑客組織的傳統(tǒng)攻擊目標(biāo)。FBI 在這份警告中還說明了攻擊中所部署的惡意軟件和 APT33所使用代碼之間的關(guān)聯(lián),強(qiáng)有力地說明了伊朗黑客可能是這些攻擊幕后黑手的可能性。

另外,報告還指出,針對巴林國家石油公司 Bapco 的攻擊也使用了相同的“攻陷 VPN →橫向移動”的技術(shù)。ClearSky公司警告稱,攻擊過去數(shù)月時間后,最終修復(fù)其 VPN 服務(wù)器的公司應(yīng)該掃描內(nèi)網(wǎng)找到攻陷跡象。

報告中還提出了安全團(tuán)隊可用于掃描日志和內(nèi)部系統(tǒng)以發(fā)現(xiàn)伊朗黑客組織入侵跡象的受陷指標(biāo) (IOCs)。

新型 VPN 缺陷

ClearSky在報告總結(jié)部分指出,預(yù)計伊朗國家黑客組織將在新型 VPN 缺陷遭公開后尋找利用它們的機(jī)會。也就是說預(yù)計伊朗國家黑客組織很可能會在未來利用 SonicWall SRA 和 SMA VPN 服務(wù)器,因為剛不久前安全研究員曾發(fā)布了關(guān)于影響這兩款產(chǎn)品的六個漏洞的詳情。

完整報告見:

https://www.clearskysec.com/wp-content/uploads/2020/02/ClearSky-Fox-Kitten-Campaign-v1.pdf

來源:代碼衛(wèi)士

及時掌握網(wǎng)絡(luò)安全態(tài)勢 盡在傻蛋網(wǎng)絡(luò)安全監(jiān)測系統(tǒng)

【網(wǎng)絡(luò)安全監(jiān)管部門】免費(fèi)試用

本文來源:

如涉及侵權(quán),請及時與我們聯(lián)系,我們會在第一時間刪除或處理侵權(quán)內(nèi)容。

電話:400-869-9193 負(fù)責(zé)人:張明

工商執(zhí)照

工商執(zhí)照