對于個人用戶來說,你可能并不知道,你的數據到底有多危險,漏洞離你有多近,而它就存在于你的SIM卡中。

電信安全公司AdaptiveMobile Security的研究人員稱,SIM卡存在一個非常嚴重的漏洞,黑客可利用該漏洞發送短信攻擊手機,在用戶完全不知情的情況下監視設備。

據AdaptiveMobile Security發布的最新報告,當前已經有高級黑客團體利用這個安全漏洞向大量用戶發動攻擊。

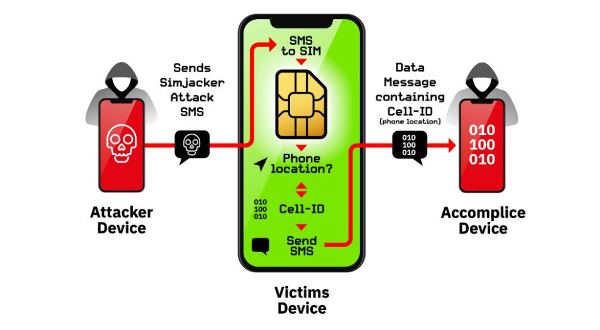

攻擊者只需要向目標用戶的手機號碼發送特定的短信,即可接管設備并檢索定位信息、通話記錄或者短信記錄等。

值得注意的是,這個漏洞位于手機SIM卡的配套應用程序中,基本上所有品牌的功能或智能手機都會受到漏洞影響。

研究人員稱,該漏洞被一家與政府合作跟蹤個人的間諜軟件供應商開發了2年,至少在過去2年中,該漏洞已被黑客利用對多個國家/地區的手機用戶進行有針對性的監控。

SIM卡中暗藏的S@T瀏覽器

該漏洞名為“Simjacker”,存在于SIM應用工具包(STK)的“S@T瀏覽器”中,嵌入到大多數SIM卡上,可以為用戶提供各種增值服務。

S @ T瀏覽器是SIMalliance Toolbox Browser的縮寫,是一種位瀏覽器,也被稱為移動瀏覽器,用于移動設備,尤其是支持無線應用協議(WAP)的手機,這是自21世紀初以來訪問互聯網的通用標準。

S@T瀏覽器通過存儲在SIM卡內的可執行應用程序,容許用戶訪問網絡應用程序,如電子郵件,股票價格,新聞等。

S@T瀏覽器技術被全球 30 個國家地區的移動運營商廣泛應用,包括中東、北非、亞洲與東歐地區,總用戶數超過10億。

「SIMjacker」的攻擊過程

S@T瀏覽器包含一系列STK指令 - 例如發送短消息,設置調用,啟動瀏覽器,提供本地數據,按命令運行和發送數據 - 只需通過向設備發送SMS即可觸發,這無形中為運行惡意命令提供了執行環境。

「SIMjacker」漏洞通過價值10美元的GSM調制解調器即可向手機發送惡意消息觸發STK命令:包含惡意指令的SMS以二進制進行觸發,將消息發送給SIM卡,然后SIM卡利用S@T瀏覽器執行命令,包括但不限于:

· 獲取目標設備的位置和IMEI信息

· 以機主身份發送假冒短信

· 撥打高收費電話騙取話費

· 指示設備撥打攻擊者的電話以監視受害者的周圍環境

· 強制被攻擊手機的瀏覽器打開惡意網頁

· 通過禁用SIM卡執行拒絕服務攻擊

· 搜集其他信息,如語言、無線電類型、電池電量等

在攻擊期間,用戶完全沒有意識到他們受到了攻擊,信息被泄露。

由于它并非依存手機系統,而是內置于 SIM 卡,因此 iPhone、華為、三星等品牌手機、以及帶有 SIM 卡的互聯網裝置,都有機會被攻擊,而且被入侵之后,不會留下任何痕跡。

未來「SIMjacker」攻擊很可能被利用成為一種詐騙手段。

AdaptiveMobile Security公司將在2019年10月3日倫敦舉行的Virus Bulletin Conference上公布該漏洞的技術細節,詳細論文和概念驗證。

SIM卡聯盟已發布安全指南

S@T瀏覽器的開發商也就是SIM卡聯盟,這家英國公司為全球運營商提供服務并負責制造各式各樣的SIM手機卡。

而S@T瀏覽器自2009年發布更新后到現在10年都沒有更新,長期沒有更新不可避免地導致產生高危安全漏洞。

目前SIM卡聯盟已經向全球運營商發布新的安全指南,要求運營商配置過濾措施攔截那些非法二進制的短信內容。

剩下的工作就要交給運營商了,運營商需要更新配置后直接通過云端向用戶提供更新以便能夠徹底封堵安全漏洞。

本文由安數網絡編譯整理。如涉及侵權,請及時與我們聯系,我們會在第一時間刪除或處理侵權內容。

及時掌握網絡安全態勢 盡在傻蛋網絡安全監測系統

本文來源:

如涉及侵權,請及時與我們聯系,我們會在第一時間刪除或處理侵權內容。

電話:400-869-9193 負責人:張明

工商執照

工商執照