上周四(6月6日),原本傳輸?shù)綆准覛W洲最大的移動服務(wù)提供商的流量,通過中國電信重定向到錯誤的地方長達2小時。這次事件引發(fā)了公眾對互聯(lián)網(wǎng)全球路由系統(tǒng):BGP(邊界網(wǎng)關(guān)協(xié)議)的擔憂。

什么是BGP?

BGP即邊界網(wǎng)關(guān)協(xié)議,是自治系統(tǒng)間的路由協(xié)議,BGP交換的網(wǎng)絡(luò)可達性信息提供了足夠的信息來檢測路由回路并根據(jù)性能優(yōu)先和策略約束對路由進行決策。

BGP是互聯(lián)網(wǎng)核心基礎(chǔ)設(shè)施的組成部分,但過去幾年BGP發(fā)生過許多次嚴重的路由泄漏,導致一個網(wǎng)絡(luò)的流量被重定向路由經(jīng)過其它網(wǎng)絡(luò)。BGP的問題在于它過于信任收到的路由廣播。

BGP路由條目在不同的角色都有其合理通告范圍, 一旦BGP路由通告?zhèn)鞑サ狡湓绢A期通告范圍之外稱之為路由泄露,而這會造成難以估量的嚴重后果。提供商通常會設(shè)置保護措施和安全程序,以防止BGP路由泄漏影響彼此的網(wǎng)絡(luò)。

BGP泄露事件始末

事件始于2019年6月6日上午9點43 分(UTC),瑞士數(shù)據(jù)中心主機托管公司Safe Host的自治系統(tǒng)AS21217錯誤地更新了路由器,結(jié)果這條路徑最終通向包括估計3.68億個IP地址的70000多條互聯(lián)網(wǎng)路由。

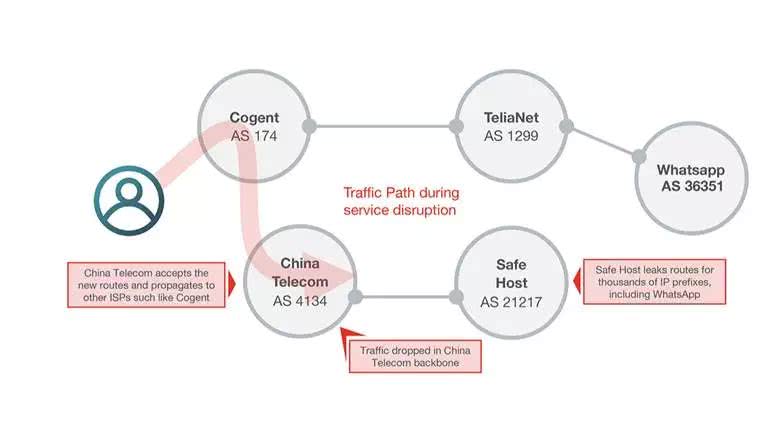

BGP路由泄露示意圖(來源:ThousandEyes)

中國電信的AS4134在2017年與Safe Host達成了網(wǎng)絡(luò)對等互聯(lián)(peering)協(xié)議,幾乎立即回應(yīng)了這些路由,而不是像合理的BGP過濾做法所要求的那樣丟棄這些路由。短時間內(nèi),連接到中國電信的眾多大型網(wǎng)絡(luò)開始沿著這條路徑傳輸。

受影響嚴重的歐洲網(wǎng)絡(luò)包括瑞士瑞士的Swisscom(AS3303),荷蘭的KPN (AS1130),以及法國的Bouygues Telecom(AS5410)和Numericable-SFR(AS21502)。

漫長的時間跨度加劇了事件的影響。KPN后來指責這次事件是導致許多荷蘭消費者無法完成借記卡交易的根本原因。據(jù)網(wǎng)絡(luò)情報服務(wù)商ThousandEyes的研究人員表示,發(fā)送到Facebook旗下的WhatsApp消息服務(wù)的一些流量也受到了影響。

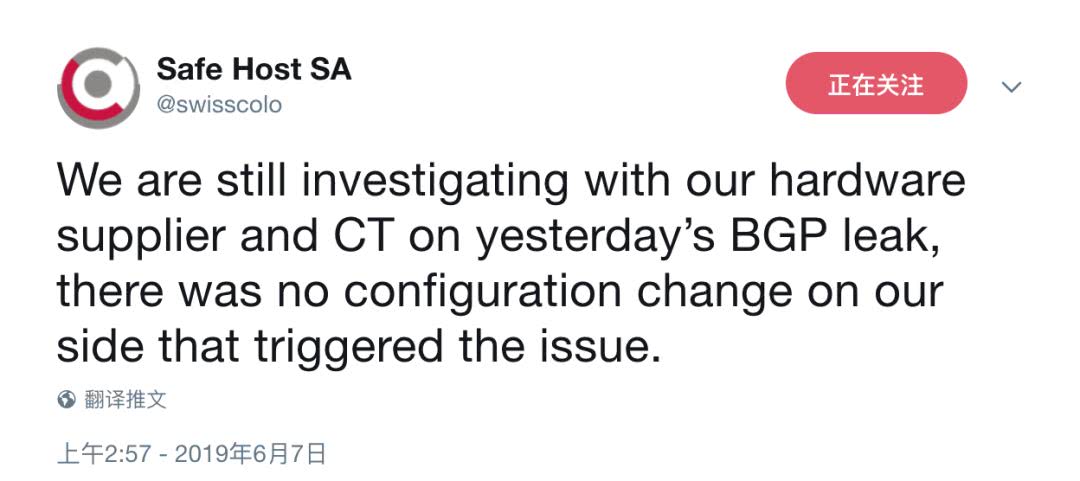

6月7日,瑞士主機托管公司Safe Host在推特表示:“我們?nèi)栽谂c硬件供應(yīng)商和CT一起調(diào)查昨天的BGP泄露事件,我方暫未調(diào)查到引發(fā)此次事件的配置變更。”

截圖自推特

路由泄露路徑復盤

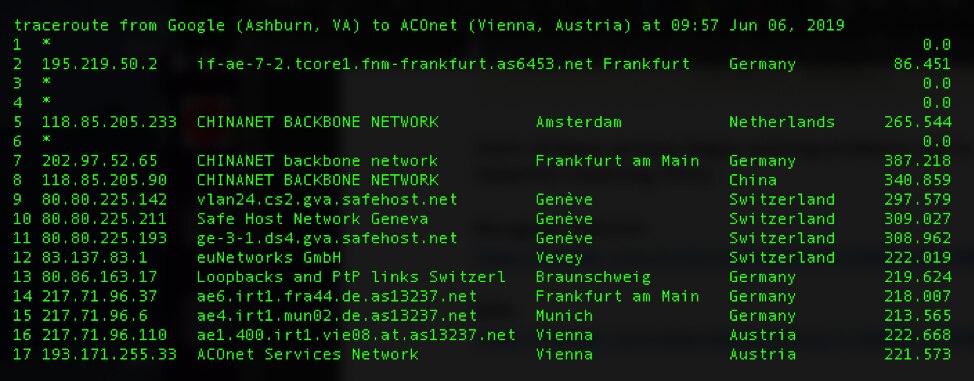

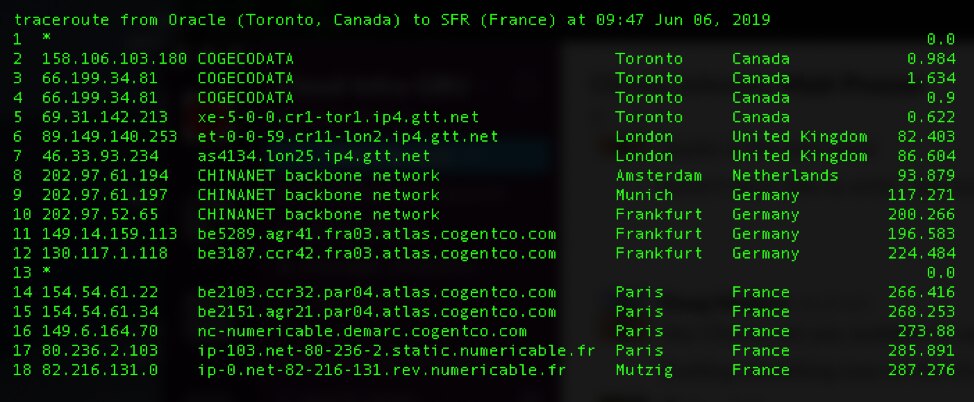

Oracle互聯(lián)網(wǎng)分析部門主管Doug Madory最先報告了此事件,他所做的路由跟蹤,復現(xiàn)了流量傳輸路徑究竟繞了多大的圈子。

以下截圖顯示了從弗吉尼亞州的谷歌云服務(wù)器開始的流量通過中國電信的骨干網(wǎng)絡(luò)傳輸,最終傳輸?shù)轿挥趭W地利維也納的目標IP地址。

以下截圖顯示了多倫多的Oracle數(shù)據(jù)中心與法國受影響的IP地址之間的類似路由。

Oracle的Doug Madory 表示“通常此類事件只持續(xù)幾分鐘,但此次事件中的許多泄露路由已經(jīng)流通超過2小時。此外,路由泄露更多地針對路由前綴,因此建議使用路由優(yōu)化器或類似技術(shù)”。

此次事件中,有超過1,300個荷蘭路由前綴被暴露,并且有470條KPN路線通過了中國電信的網(wǎng)絡(luò)。同樣的情況也發(fā)生在64條Swisscom路由上,有200個瑞士路由前綴被暴露。

Oracle在事件中觀察到150個Bouygues Telecom路由前綴,其中包括127個現(xiàn)有路由的細節(jié),并且發(fā)現(xiàn)一些自有的traceroute測量也未能幸免。

路由泄露引發(fā)的思考

Oracle互聯(lián)網(wǎng)分析部門主管Doug Madory在博文中寫道:

“今天的事件表明,互聯(lián)網(wǎng)還沒有徹底消除BGP路由泄漏的問題。中國電信作為一家主要的國際運營商,既沒有實施必要的基本路由保護措施以防止路由泄露傳播,也沒有實施必要的流程和程序以及時地發(fā)現(xiàn)并修復此類不可避免的事件。如此大規(guī)模的路由泄露持續(xù)了2小時,導致全球通信質(zhì)量下降。

任何電信服務(wù)商想改善路由狀況,加入互聯(lián)網(wǎng)協(xié)會的《相互協(xié)定的路由安全規(guī)范》(MANRS)是一個好方法。”

此外,早在去年,Doug Madory就建議電信服務(wù)提供商支持BGP安全標準,如RPKI,以此作為防止流量“劫持”的首選方式。

這次事件暴露了BGP的根本弱點,BGP是全局路由表,它讓屬于一個AS的IP地址可以找到屬于不同AS的IP地址。

幾十年前,互聯(lián)網(wǎng)還是業(yè)余愛好者和研究人員云集的地方,大多數(shù)人彼此認識,這個系統(tǒng)可以靠絕對信任來運轉(zhuǎn)。如今,很顯然BGP還沒有適應(yīng)服務(wù)對象呈爆炸級膨脹的互聯(lián)網(wǎng),包括牟取不義之財?shù)姆缸锓肿优c黑客。這意味著每個網(wǎng)絡(luò)都需要不斷地監(jiān)管分配給它們的地址空間。

ThousandEyes的產(chǎn)品營銷副總裁Alex Henthorn-Iwane對IT外媒Ars Technica表示:

“這起事件表明,一個簡單的錯誤要摧毀互聯(lián)網(wǎng)的服務(wù)交付狀況到底有多容易。如果你看不清發(fā)生的狀況,就無法讓服務(wù)商承擔責任并解決問題。”

安數(shù)網(wǎng)絡(luò)的首席安全官李江輝表示:

“BGP的缺陷在于流量會選擇路由廣播到達目的地的最短路徑進行傳輸。中國電信因為和Safe Host有Peer協(xié)議,將Safe Host的路由作為自己的路由,將自己作為到達Safe Host網(wǎng)絡(luò)和其他附近歐洲電信公司和ISP的最短途徑之一,導致歐洲流量通過中國電信進行重定向。”

本文由安數(shù)網(wǎng)絡(luò)編譯整理。部分文字、圖片來自網(wǎng)絡(luò),如涉及侵權(quán),請及時與我們聯(lián)系,我們會在第一時間刪除或處理侵權(quán)內(nèi)容。

及時掌握網(wǎng)絡(luò)安全態(tài)勢 盡在傻蛋網(wǎng)絡(luò)安全監(jiān)測系統(tǒng)

【網(wǎng)絡(luò)安全監(jiān)管部門】免費試用

本文來源:

如涉及侵權(quán),請及時與我們聯(lián)系,我們會在第一時間刪除或處理侵權(quán)內(nèi)容。

電話:400-869-9193 負責人:張明

工商執(zhí)照

工商執(zhí)照